完结

# 1~17

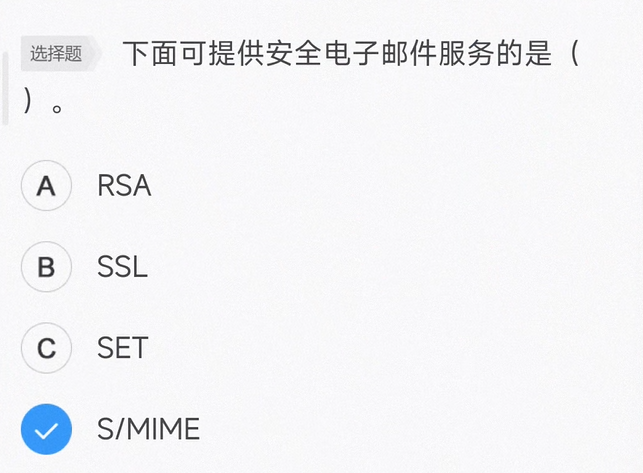

RSA 加密算法是一种非对称加密算法,在公开密钥加密和电子商务中该算法被广泛使用。

SSL (Secure Sockets Layer 安全套接层)及其继任者 TLS (Transport Layer Security,传输层安全)是为网络通信提供安全及数据完整性的一种安全协议。TLS 与 SSL 在传输层对网络连接进行加密。

SET (Secure Electronic Transaction)安全电子交易协议主要应用于 B2C 模式中保障支付信息的安全性。SET 协议本身比较复杂,设计比较严格,安全性高,它能保证信息传输的机密性、真实性、完整性和不可否认性。

电子邮件由一个邮件头部和一个可选的邮件主体组成,其中邮件头部含有邮件的发送方和接收方的有关信息。对于邮件主体来说,IETF 在 RFC 2045〜RFC 2049 中定义的 MIME 规定,邮件主体除了 ASCII 字符类型之外,还可以包含各种数据类型。用户可以使用 MIME 增加非文本对象,比如把图像、音频、格式化的文本或微软的 Word 文件加到邮件主体中去。 S/MIME 在安全方面的功能又进行了扩展,它可以把 MIME 实体(比如数字签名和加密信息等)封装成安全对象。RFC 2634 定义了增强的安全服务,例如具有接收方确认签收的功能,这样就可以确保接收者不能否认已经收到过的邮件。

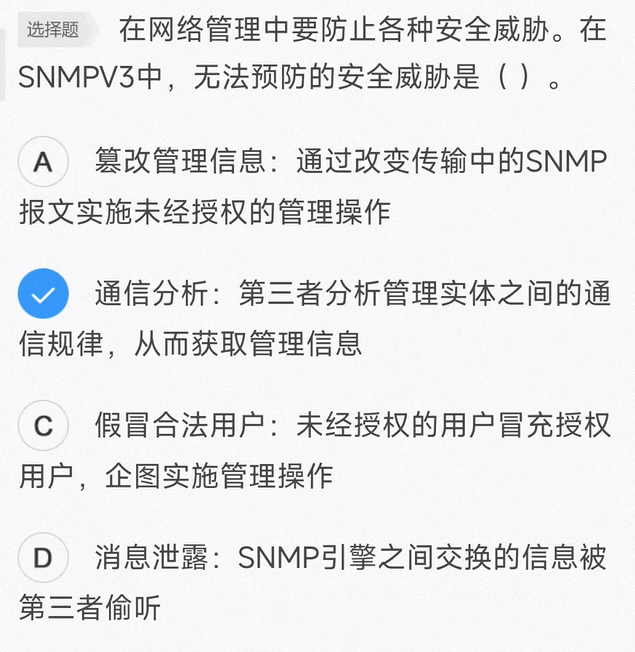

SNMPv3 把对网络协议的安全威胁分为主要的和次要的两类。

标准规定安全模块必须提供防护的两种主要威胁是:

①修改信息(Modification of Information): 就是某些未经授权的实体改变了进来的 SNMP 报文,企图实施未经授权的管理操作,或者提供虚假的管理对象。

②假冒(Masquerade): 即未经授权的用户冒充授权用户的标识,企图实施管理操作。

SNMPv3 标准还规定安全模块必须对两种次要威胁提供防护: ①修改报文流(Message Stream Modificatiqn): 由于 SNMP 协议通常是基于无连接的传输服务,重新排序报文流、延迟或重放报文的威胁都可能出现。这种威胁的危害性在于通过报文流的修改可能实施非法的管理操作。 ②消息泄露(Disclosure): SNMP 引擎之间交换的信息可能被偷听,对这种威胁的防护应采取局部的策略。

有两种威胁是安全体系结构不必防护的,因为它们不是很重要,或者这种防护没有多大作用: ①拒绝服务(Denial of Service): 因为在很多情况下拒绝服务和网络失效是无法区别的,所以可以由网络管理协议来处理,安全子系统不必采取措施。 ②通信分析(Traffic Analysis): 即由第三者分析管理实体之间的通信规律,从而获取需要的信息。由于通常都是由少数管理站来管理整个网络的,所以管理系统的通信模式是可预见的,防护通信分析就没有多大作用了。

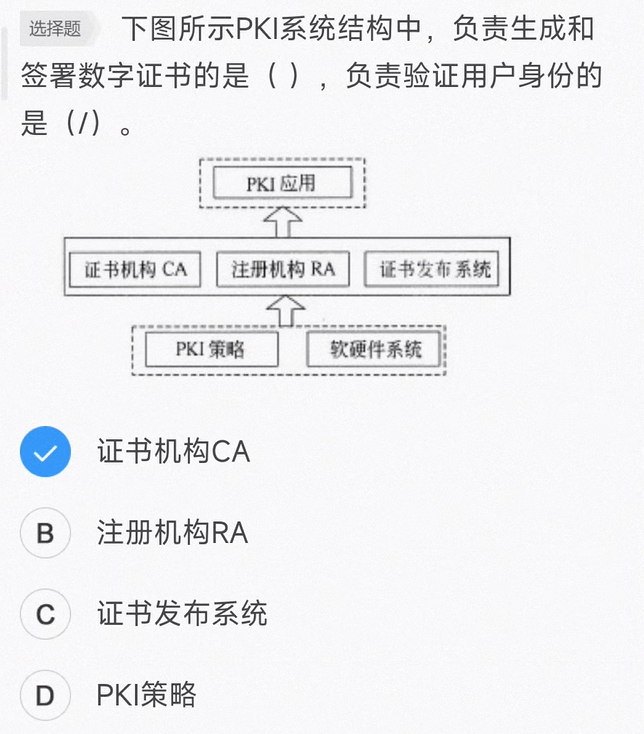

在 PKI 系统体系中,证书机构 CA 负责生成和签署数字证书,注册机构 RA 负责验证申请数字证书用户的身份。

目前最常用的第三方认证服务包括: PKI/CA 和 Kerberos。

PKI/CA 是基于非对称密钥体系的,Kerberos 是基于对称密钥体系的。

PKI (Public Key Infrastructure) 指的是公钥基础设施。CA (Certificate Authority) 指的是认证中心。PKI 从技术上解决了网络通信安全的种种障碍。CA 从运营、管理、规范、法律、人员等多个角度来解决了网络信任问题。由此,人们统称为 “PKI/CA"。从总体构架来看,PKI/CA 主要由最终用户、认证中心和注册机构来组成。

Kerberos 是一种网络认证协议,其设计目标是通过密钥系统为客户机 / 服务器应用程序提供强大的认证服务。该认证过程的实现不依赖于主机操作系统的认证,无需基于主机地址的信任,不要求网络上所有主机的物理安全,并假定网络上传送的数据包可以被任意地读取、修改和插入数据。以上情况下,Kerberos 作为一种可信任的第三方认证服务,是通过传统的密码技术 (如:共享密钥) 执行认证服务的。

DES 加密算法使用 56 位的密钥以及附加的 8 位奇偶校验位(每组的第 8 位作为奇偶校验位),产生最大 64 位的分组大小。这是一个迭代的分组密码,将加密的文本块分成两半。使用子密钥对其中一半应用循环功能,然后将输出与另一半进行 “异或” 运算;接着交换这两半,这一过程会继续下去,但最后一个循环不交换。DES 使用 16 轮循环,使用异或,置换,代换,移位操作四种基本运算。三重 DES 所使用的加密密钥长度为 112 位。

消息摘要是用来保证数据完整性的。传输的数据一旦被修改那么计算出的摘要就不同,只要对比两次摘要就可确定数据是否被修改过。因此其目的是为了防止发送的消息被篡改。对摘要进行加密的目的是防止抵赖。

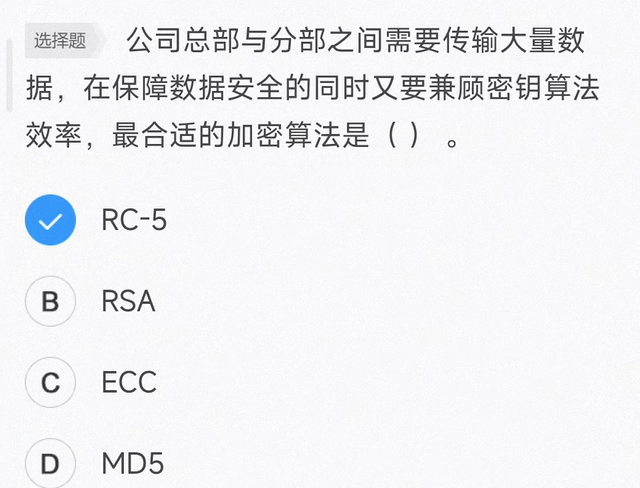

公司总部与分部之间通过 Internet 传输数据,需要采用加密方式保障数据安全。加密算法中,对称加密比非对称加密效率要高。RSA 和 ECC 属于非对称加密算法,MD5 为摘要算法,故选择 RC-5。

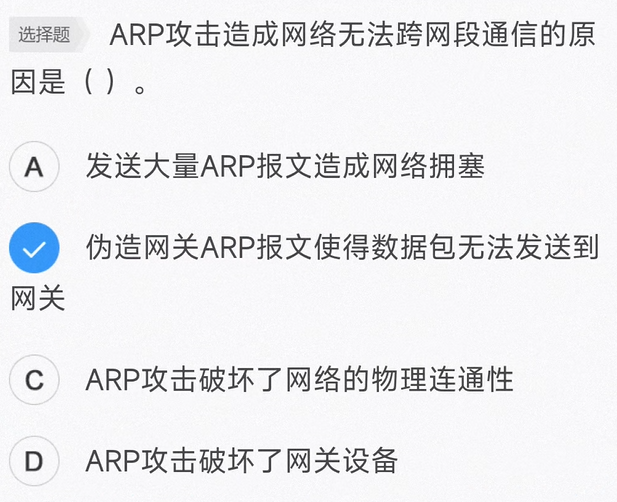

ARP 攻击是针对以太网地址解析协议(ARP)的一种攻击技术,此种攻击可让攻击者取得局域网上的数据封包甚至可篡改封包,且可让网络上特定计算机或所有计算机无法正常连接。ARP 攻击造成网络无法跨网段通信的原因是伪造网关 ARP 报文使得数据包无法发送到网关。

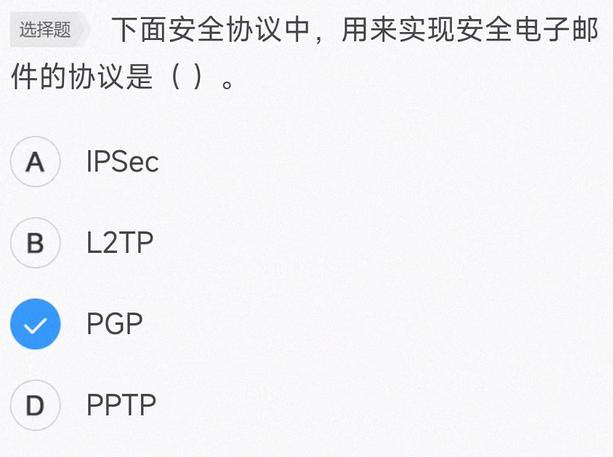

PGP (Pretty Good Privacy)是 Philip R. Zimmermann 在 1991 年开发的电子邮件加密软件包。PGP 已经成为使用最广泛的电子邮件加密软件。

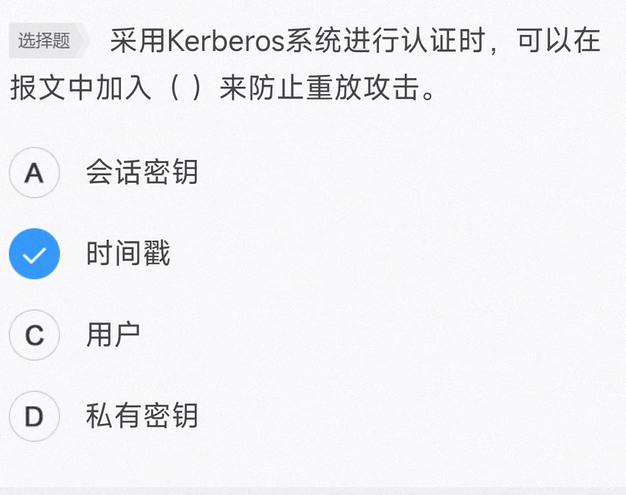

重放攻击 (Replay Attacks) 又称重播攻击、回放攻击或新鲜性攻击 (Freshness Attacks),是指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。Kerberos 系统采用的是时间戳方案来防止重放攻击,这种方案中,发送的数据包是带时间戳的,服务器可以根据时间戳来判断是否为重放包,以此防止重放攻击。

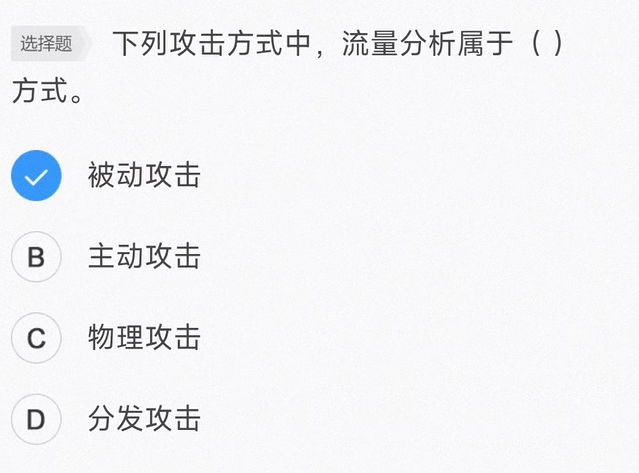

网络攻击有主动攻击和被动攻击两类。其中主动攻击是指通过一系列的方法,主动地向被攻击对象实施破坏的一种攻击方式,例如重放攻击、IP 地址欺骗、拒绝服务攻击等均属于攻击者主动向攻击对象发起破坏性攻击的方式。流量分析攻击是通过持续检测现有网络中的流量变化或者变化趋势,而得到相应信息的一种被动攻击方式。

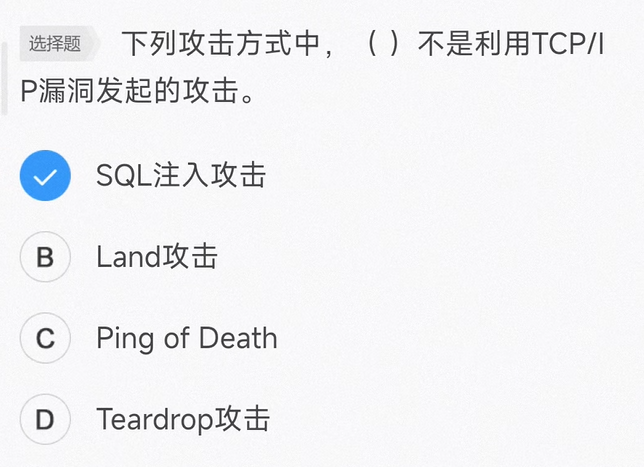

SQL 注入攻击是指用户通过提交一段数据库查询代码,根据程序返回的结果,获得攻击者想要的数据,这就是所谓的 SQL Injection,即 SQL 注入攻击。这种攻击方式是通过对数据库查询代码和返回结果的分析而实现的。

Land 攻击是指攻击者将一个包的源地址和目的地址都设置为目标主机的地址,然后将该包通过 IP 欺骗的方式发送给被攻击主机,这种包可以造成被攻击主机因试图与自己建立连接而陷入死循环,从而很大程度地降低了系统性能。

Ping of Death 攻击是攻击者向被攻击者发送一个超过 65536 字节的数据包 ping 包,由于接收者无法处理这么大的 ping 包而造成被攻击者系统崩溃、挂机或重启。

Teardrop 攻击就是利用 IP 包的分段 / 重组技术在系统实现中的一个错误,即在组装 IP 包时只检查了每段数据是否过长,而没有检查包中有效数据的长度是否过小,当数据包中有效数据长度为负值时,系统会分配一个巨大的存储空间,这样的分配会导致系统资源大量消耗,直至重新启动。

通过以上分析,可知 Land 攻击、Ping of Death 攻击和 Teardrop 攻击均是利用 TCP/IP 的漏洞所发起的攻击。

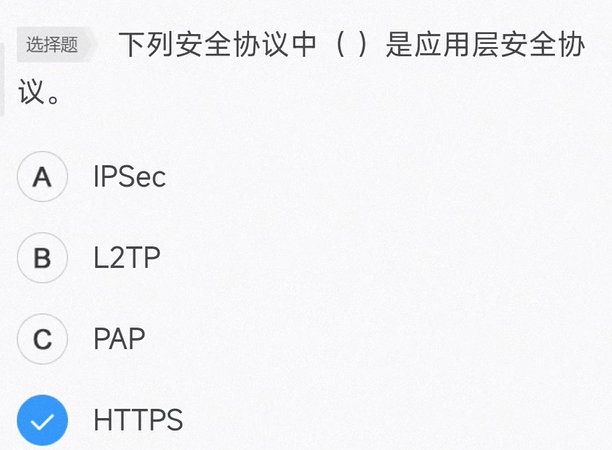

IPSec 是 IETF 制定的 IP 层加密协议,PKI 技术为其提供了加密和认证过程的密钥管理功能。IPSec 主要用于开发新一代的 VPN。 L2TP 是一种二层协议主要是对传统拨号协议 PPP 的扩展,通过定义多协议跨越第二层点对点链接的一个封装机制,来整合多协议拨号服务至现有的因特网服务提供商点,保证分散的远程客户端通过隧道方式经由 Internet 等网络访问企业内部网络。 PAP 协议是二层协议 PPP 协议的一种握手协议,以保证 PPP 链接安全性。 HTTPS 是一个安全通信通道,用于在客户计算机和服务器之间交换信息。它使用安全套接字层(SSL)进行信息交换,所有的数据在传输过程中都是加密的。